#iDATOS

EU hipervigila en las calles y en la Red son software invasivo que no siempre se apega a la ley

Publicado

Hace 3 añoson

El gobierno de Estados Unidos se apoya en un amplio marco legal para utilizar software de inteligencia y vigilar de manera masiva a personas por tierra, aire y ahora por las redes sociales. Diversos informes apuntan a que han implementado políticas de vigilancia que no solo resultan invasivas, sino que las autoridades tienen conocimiento de que recolectan más datos de los que necesitan y que no siempre se adhieren a las normativas.

La frontera entre México y Estados Unidos es vigilada los 365 días del año por tierra, mar y aire. El panóptico instalado por el Servicio de Control de Inmigración y Aduanas (ICE) también se extiende a la esfera digital, donde empresas poco transparentes colaboran con el gobierno en labores de ciberpatrullaje y de recolección masiva de datos de personas que por ejemplo, extienden sus estadías en el país más allá del periodo establecido en sus visas.

Además, implementan tecnologías para intervenir teléfonos e identificar dispositivos de sospechosos de delitos, de sus víctimas y de cualquier teléfono en el radio de alcalde de estos equipos. Hasta el 2022, no se adhirieron a las normativas gubernamentales para realizar estos operativos.

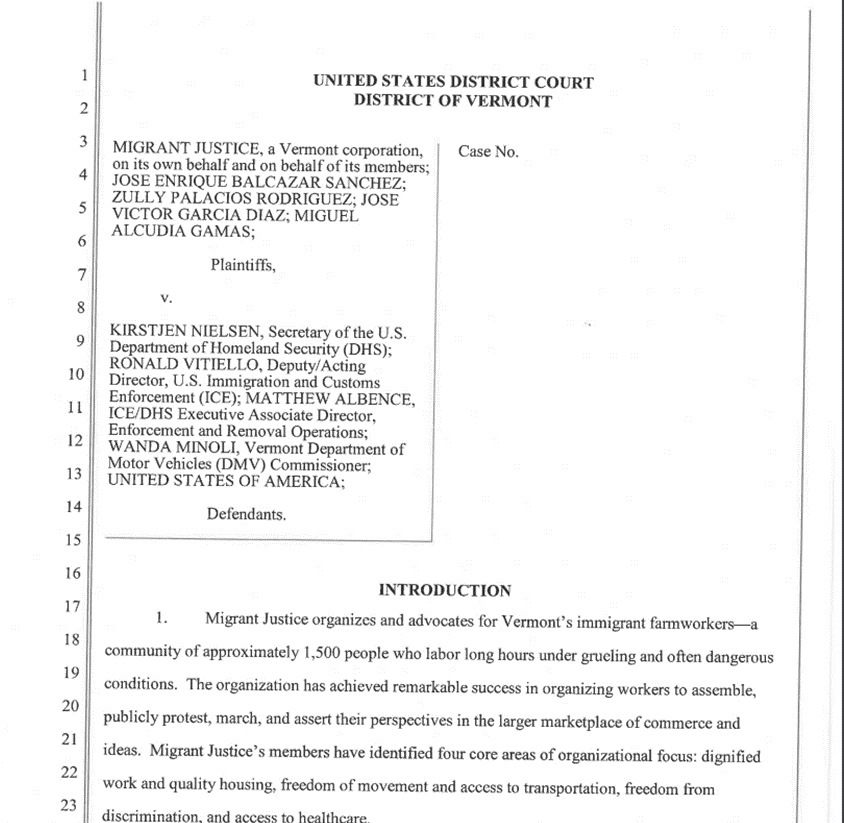

En 2018, la organización Migrant Justice (Justicia migrante) demandó al ICE por vigilar a cinco de sus miembros con tecnología destinada a monitorear a integrantes del crimen organizado y realizaron informes detallados de sus actividades y las de sus contactos. En 2020 la organización ganó el caso y ICE debió pagar 100 mil dólares a los afectados y no deportarlos.

foto especial.

Durante la última década, las autoridades migratorias han intensificado la vigilancia de personas que ingresan al país. Para llevar a cabo esta tarea, recurren a tecnologías diseñadas para seguir de cerca a sospechosos de incurrir en delitos, el problema es que no todos los vigilados tienen historial delictivo, o están bajo investigación, no siempre se tramitan órdenes judiciales para intervenir comunicaciones.

SIN DIRECTOR

Durante la administración del presidente Joe Biden, esta dependencia ha permanecido con un director provisional o interino, Steve K. Francis, un exagente especial en Detroit con una meteórica carrera que inició en 2016. El HSI ha permanecido sin un director oficial al igual que el ICE, que ha sido dirigido de manera provisional por Tae Johnson, de quien hay especulaciones de que podría jubilarse próximamente.

En tanto Ed González, la propuesta de Biden para este cargo, no pudo aceptar la responsabilidad debido a las acusaciones que tiene sobre abuso doméstico. Mientras que existe presión por parte de los demócratas para eliminar esta agencia.

LAS RAYAS DE LA MIGRA

A lo largo de los 3 mil 169 kilómetros de extensión de la frontera méxico-estadounidense el ICE utiliza un sistema de intervención de teléfonos conocido como CSS (Cell site simulator, por sus siglas en inglés) stingray, rayas o IMSI-catchers. Se trata de un dispositivo que simula ser una torre de recepción de señal de telefonía celular que engaña a los teléfonos celulares con el fin de extraer información de manera masiva, ya que estos simuladores no distingue entre un teléfono que represente riesgo, de otro que no. Esta tecnología invade la privacidad de los usuarios sin que sean advertidos de que sus datos están siendo analizados por una unidad de inteligencia del Estado.

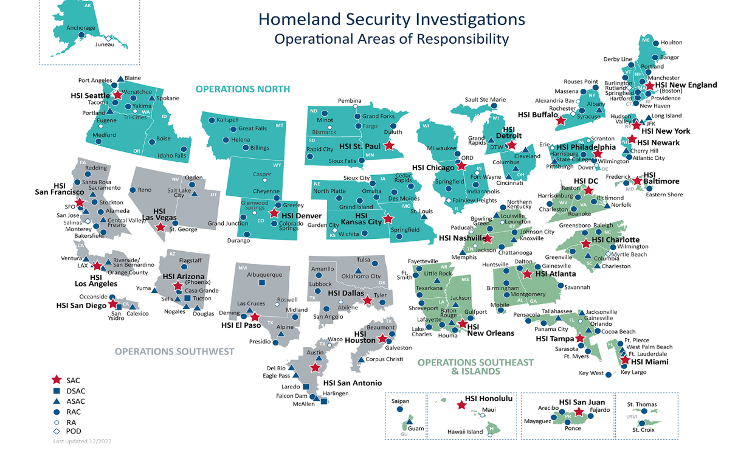

El ICE ha implementado el uso de CSS a través del Servicio Secreto y de la Oficina de Investigaciones de Seguridad Nacional (HSI), el principal órgano de investigación del Departamento de Seguridad Nacional (DHS, por sus siglas en inglés), que tiene como principal función desarticular organizaciones criminales internacionales.

Los simuladores CSS, o también conocidos como rayas han sido implementadas para poder monitorear, geolocalizar y acceder a datos de usuarios de teléfonos celulares con el fin de combatir el contrabando, el tráfico de personas, pandillas, lavado de dinero, falsificación y otros delitos financieros. Sin embargo, estas tecnologías han sido implementadas sin apegarse a las leyes estadounidenses.

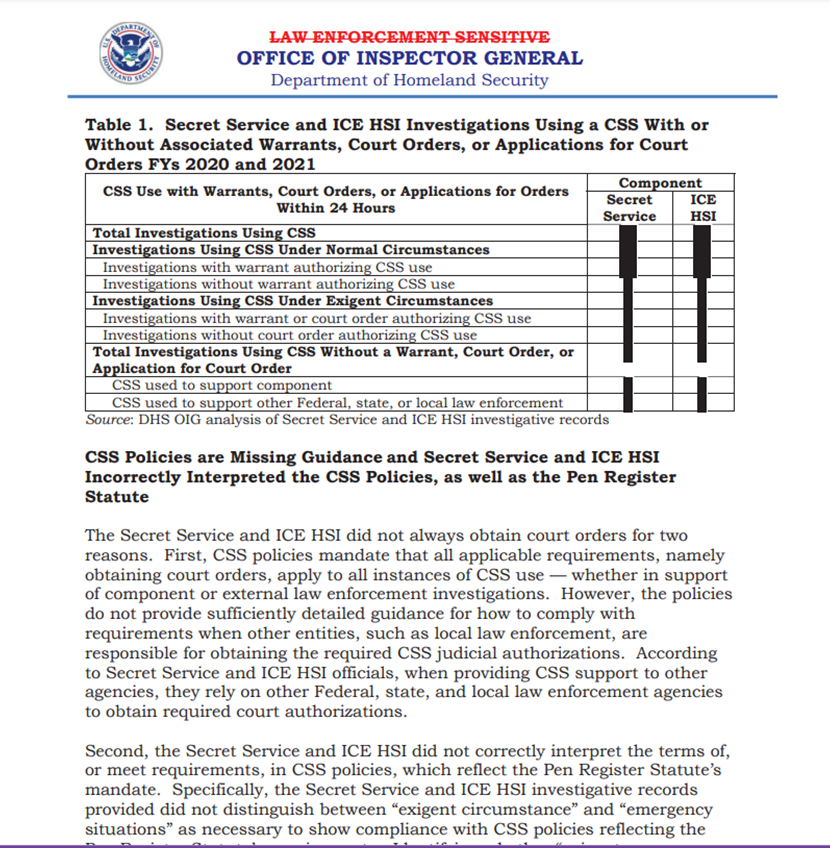

En febrero de este año, la Oficina del Inspector General (OIG) publicó una reporte en el que concluyó que tanto el Servicio Secreto como el ICE no se apegaban a los estatutos gubernamentales en el empleo de los CSS.

En el documento desclasificado el 23 de febrero de este año, se dirigieron seis recomendaciones a ambas dependencias encabezadas por Kimberly A. Cheatle y Tae D. Johnson debido a que el ICE no siempre obtuvo las órdenes judiciales requeridas para el uso de CSS, no se adhirió a la política de privacidad del DHS, ni a la Ley de Gobierno Electrónico de 2002, la cual exige que el uso de CSS o rayas se lleve a cabo una vez que se ejecute una evaluación de impacto de privacidad (PIA, por sus siglas en inglés) que no se realizó hasta el 2022.

De acuerdo con el informe, el ICE no realizó pruebas de impacto por que tuvieron cambios de personal y recursos limitados, por lo que antes del 2022 existió un amplio margen de operación de los CSS sin identificar riesgos en la violación de la privacidad de los usuarios, ni mitigarlos.

Los simuladores CSS permiten identificar teléfonos celulares, tanto de quienes ya se encuentran en la base de datos de las autoridades, como de otros pertenecientes a personas que no tienen relación con delitos. En el reporte se precisa que esta tecnología interviene las comunicaciones de presuntos infractores de la ley pero también de sus víctimas.

La organización Electronic Frontier Foundation (EFF) señala en la información que publica en su portal que una de las particularidades de los CSS es que engañan a todos los teléfonos de un radio específico, sin distinción, algunos solo detectan los números IMSI (números de identificación únicos de los teléfonos) pero, modelos más sofisticados interceptan comunicaciones, e incluso pueden alterar su contenido.

Existen dos tipos de CSS, los activos y los pasivos, los pasivos solo reciben datos, pero los activos logran desconectar al celular de su proveedor y que establezca conexión con ellos. EFF señala que datos que los CSS pueden recopilar incluyen información sumamente personal, además de los números IMSI y la ubicación del dispositivo, estos simuladores pueden interceptar metadatos de llamadas, mensajes de texto no cifrados, y los sitios web visitados.

Estos dispositivos pueden tener un tamaño tan pequeño que pueden ser colocados en una patrulla y pueden intervenir hasta 10 mil teléfonos a la vez, incluso cuando se encuentran en espacios privados como casas habitación y consultorios médicos.

¿AFECTA A MÉXICO?

De acuerdo con HSI, cuenta con 250 oficinas en el territorio estadounidense, incluidas ciudades estadounidenses fronterizas con núcleos de población de México, entre ellas Nogales, San Ysidro, Caléxico, El Paso y otras. Además, el HSI tiene oficinas de investigación criminal en 53 países, entre ellos México, en donde cuenta con seis oficinas en Ciudad de México, Hermosillo, Matamoros, Monterrey, Tijuana y Ciudad Juárez.

Debido al alcance que tiene los CSS, hasta el 2022 la población mexicana de la frontera con EU pudo estar expuesta a los riesgos de invasión a la privacidad, que afectaron a los estadounidenses y a las personas migrantes en ese país.

La oficina del HSI en la CDMX se encuentra sobre avenida Reforma, a unas cuadras del monumento al Ángel de la Independencia. Sin embargo, la información respecto a cuántas intervenciones realizó el ICE a través de esta tecnología, fue testada en el informe, por lo que no se tienen datos del número de operaciones que se llevaron a cabo. Tampoco menciona si estas operaciones fueron implementadas en el extranjero o si se están realizando otras similares.

MÁS DATOS EXTRAÍDOS

El DHS controla y vigila el tránsito de migrantes a territorio estadounidense con una serie de equipos y software para intervenir dispositivos electrónicos, con el fin de identificar posibles amenazas. Utilizan esta tecnología invasiva de la privacidad a pesar de que tienen conocimiento de que extrae más información de la necesaria.

El DHS, en colaboración con la Oficina de Aduanas y Protección Fronteriza (CBP, por sus siglas en inglés) y la Patrulla Fronteriza (USBP, por sus siglas en inglés) realizan búsquedas de dispositivos electrónicos con el fin de identificar mercancías ilícitas e individuos que ingresan y salen de EU involucradas en terrorismo y contrabando.

Entre los dispositivos de los que extraen información, un informe de Evaluación de Impacto de la Privacidad, publicado en 2020, señala: computadoras portátiles, memorias USB, discos compactos, teléfonos celulares, tarjetas de módulo de identidad de suscriptor (SIM), cámaras digitales, vehículos, y otros dispositivos capaces de almacenar información electrónica.

El análisis forense digital lo realiza el USBP bajo varios criterios, pero solo cuando es una situación de inminente riesgo, se realiza sin autorización de los propietarios de los dispositivos electrónicos, o sin una orden judicial.

En este procedimiento, están autorizados para recuperar datos ocultos o modificados, revisar de metadatos e identificar a usuarios. Al extraer la información, las autoridades adquieren una copia de los datos que es analizada y después los agentes deciden si se almacena en un sistema llamado PLX, que provee la compañía Penlink, LTD.

Este sistema estandariza la manera en que se almacena la información en la base de datos de las autoridades. Entre los datos que extraen se encuentra: la lista de contactos, registro de llamadas, direcciones IP, calendarios de eventos, ubicaciones GPS, correos electrónicos, mensajes de texto, transacciones financieras, historial de ubicaciones, incluso notas.

Entre los riesgos que identificaron las autoridades al realizar esta práctica, admiten que puede extraer información irrelevante para sus investigaciones, por parte de un mayor número de agentes no relacionados con los casos. También reconocen el riesgo de que las personas no sean notificadas de que sus dispositivos electrónicos han sido inspeccionados.

Si la información hallada en los dispositivos conduce a un arresto, es almacenada por 75 años, pero cuando no amerita ninguna sanción, las autoridades estadounidenses la almacenan por 20 años y están facultados para hacerlo también en caso de migrantes y extranjeros. Asimismo, esta información puede ser compartida con otras agencias del DHS.

MONITOREO DE REDES SOCIALES.

Una vez que tienen información en la base de datos sobre las cuentas de redes sociales de quienes ingresan por la frontera, son categorizados en el sistema de PLX. Sin embargo, existen otras empresas que también son contratadas por el gobierno estadounidense para monitorear durante largos periodos de tiempo a usuarios de redes sociales.

El gobierno de Estados Unidos ha pagado 11 millones 992 mil dólares a la empresa Giant Oak, INC para implementar un sistema de monitoreo en las redes sociales y de extracción masiva de datos.

En el informe de Privacy International publicado en 2018, señalan a esta compañía como uno de los cinco principales proveedores de tecnologías de vigilancia masiva para el ICE, entre ellos, Palantir, T-Rex Consulting Corporation y dos agencias pertenecientes al corporativo Thomson Reuters.

En este informe, se señala que Giant Oak ha recibido desde el 2014 por lo menos 45 millones de dólares (mdd). En junio del 2017, la empresa recibió un contrato por 37 mdd por realizar recolección o scraping de datos abiertos de redes sociales, conocidos como OSINT (Open Source Intelligence).

Giant Oak proporciona a diferentes departamentos del gobierno de EU un software de nombre GOST (Giant Oak Search Technology), que realiza monitoreos en la red pública (portales, redes sociales y otras fuentes de datos) y le deep web para identificar actores que impliquen un riesgo.

Esta empresa señala en su portal que además de ofrecer este servicio a oficinas gubernamentales, también lo proporciona a organizaciones civiles (ONGs) con el objetivo de combatir el terrorismo, la trata de personas, y otros casos de seguridad nacional.

Estos sistemas proliferaron a partir de la implementación de la Guerra contra el terrorismo durante la administración del expresidente George Bush y de la proliferación de una industria de ciberseguridad que floreció a partir de la atención de que puso el gobierno estadounidense en sus servicios.

Durante la última década el gobierno de EU ha creado sofisticados sistemas de vigilancia masiva, que mantienen sus ojos en los usuarios sin que estos sean notificados y además con pleno conocimiento de que estas tecnologías extraen más data de la necesaria.

A partir del 2014, Giant Oak ha monitoreado las redes sociales para evaluar el “nivel de amenaza” de perfiles que corresponden a personas migrantes y de esta manera preparar deportaciones o arrestos.

El dueño de la compañía es Gary Shiffman, un experto en desarrollo de sistemas de vigilancia masiva, que tiene un estrecho vínculo con las autoridades estadounidenses. Información disponible señala al experto en inteligencia como cocreador de Memex, un sistema de espionaje.

Shiffman no solo obtuvo contratos con el gobierno de estados unidos a partir del inicio de la guerra contra el terrorismo, también es un simpatizante del expresidente George Bush, a quien realizó aportaciones económicas durante la cmapña del 2003, de acuerdo con la base de datos de Little Sis.

En una entrevista para Nextgov, realizada en el 2016, Shiffman admitió que su empresa identifica a personas que exceden el periodo de estadía autorizado por las autoridades de migración, sin embargo, hay poca transparencia en los servicios con los que colabora para el ICE.